国庆假期深度备考与家庭平衡计划

参加软考历程回顾

偷菜了吗?是的,真偷菜

《偷菜游戏》中玩家扮演农场主,负责种植和照料各种作物。游戏中,作物成长分为多个阶段,玩家需要应对干旱、病虫害等挑战,保证作物健康成长。成熟后的果实需及时收获,否则可能被好友“偷摘”。玩家可以根据市场情况出售作物赚取金币,用于购买种子、道具、装饰品,以及扩建农场。游戏强调互动和策略,玩家可以通过“偷菜”增加游戏乐趣,同时促进社交互动。

“开心农场”、“QQ农场”、“摩尔庄园”……,曾经风靡一时的游戏,很多人的记忆。

博客发布方式优化

我是个业余博客玩家,但是执着于自己部署来使用,原因很简单,自己写的东西不希望需要被别人审核之后才能发布,正所谓对言论自由的执着。

一开始使用云主机部署WordPress,优点是他有优秀的图形化界面,易于管理,缺点是部署云主机需要一笔费用,且云主机性能影响程序运行的效率。

之后,

会员余额退费小记

近几年关店跑路的事件很多,之前还有过一次洗车店换老板退会员费的不愉快经历,昨天发现曾一直光顾的一家面馆也关店了,简单记录一下。

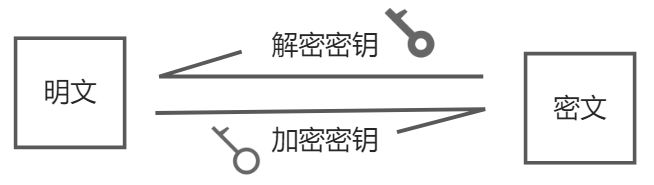

常见密码算法复习

什么是隐写术

我们先准备一段话

很容易看懂的就可以

喜闻乐见的当然更好

欢迎你尝试将另一句话嵌在这段话中

你会发现这其实就是一种隐写术

文章使用小书匠MarkDown编辑器书写,大家可以通过本站小书匠邀请码一文获取邀请码及下载链接。